Le phishing ou hameçonnage en français, est la pratique malveillante la plus utilisée par les cybercriminels sur internet. Vous mêmes, lecteur de cet article, avez probablement reçu des dizaines voir des centaines de message frauduleux de type phishing à travers vos boîtes mail privées comme professionnels, via des sms ou par le biais d’appels téléphoniques frauduleux en se faisant passer pour un tiers de confiance. Alors, comment se protéger contre le phishing ?

A travers cet article de blog, nous vous donnons quelques clés pour identifier ces phishings afin de ne pas tomber de les pièges tendus par des cyber criminels.

1. Ne communiquez jamais d’informations sensibles par messagerie ou par téléphone

Vous l’aurez probablement lu à travers des messages d’information de votre banque, d’une entreprise de livraison ou de la sécurité sociale (Ameli.fr) puisque toutes ces organisations et de nombreuses autres privées comme publiques font block face aux menaces du web.

Toute organisation de confiance vous préviendra avec un message semblable au suivant : « Notre organisation ne vous demande jamais de communiquer vos données personnelles par téléphone ou par e-mail ».

Cette information est capitale pour vous protéger, et vous l’est répété régulièrement pour que vous ayez en tête de ne jamais divulguer d’information personnelles, sensibles ou encore bancaires contrairement à ces procédés frauduleux. Ce que l’on appel le « piratage psychologique » est plus largement dans le monde de l’informatique et de la cybersécurité s’appelle de l’ingénierie sociale.

2. Vérifiez l’adresse e-mail de l’expéditeur

Quand vous recevez un e-mail, vous ne voyez que le « nom de l’expéditeur » et non pas son adresse e-mail complète. En réalité, vous ne voyez que ce qu’un pirate désire que vous voyez pour vous mettre en confiance.

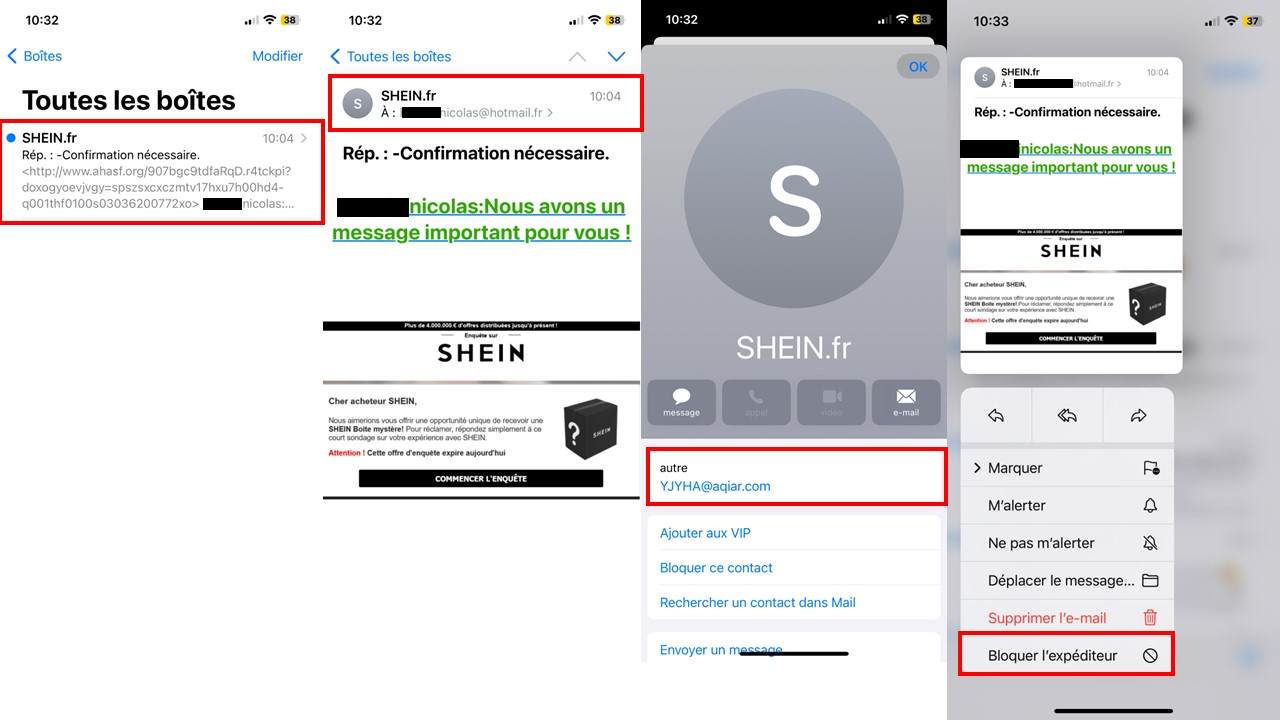

Nous allons donc voir comment faire pour connaître l’expéditeur réel d’un e-mail avec un cas réel de phishing.

Ce phishing usurpe l’identité de l’entreprise SHEIN.fr, une société de fast fashion très tendance sur laquelle surfent les cybercriminels.

Vous recevez un e-mail de la part de SHEIN.fr et vous l’ouvrez. Ayant un doute sur la structure de cet e-mail, et par une une offre trop belle pour être vraie, vous décidez de vérifier l’adresse de l’expéditeur.

Pour cela, vous n’avez qu’à cliquer sur le nom de l’expéditeur, et vous découvrirez si son adresse d’expédition semble être correcte et légitime.

En vous apercevant que l’adresse ne correspond pas, bloquez la immédiatement.

Attention, les hackers savent utiliser des adresses de messagerie ayant une extension .com ou .net !

Une politique de « zéro confiance » appelée « Zero Trust » dans le jargon professionnel est à appliquer.

Une extension quelle qu’elle soit ne peut plus être un gage de sécurité et de tranquillité sur internet.

Pour rappel : si votre interlocuteur s’appelle « EntrepriseO », elle doit vous contacter via une adresse de messagerie de type : prénom.nom@entrepriseo.com, ou encore nomduservice@entrepriseo.com, ou à minima, cette adresse doit comporter le nom de l’entreprise.

Exemples : franck.dupont@entrepriseo.com ou f.dupont@entrepriseo.com ou serviceclient@entrepriseo.com

Méfiez vous également des terminologies d’adresse e-mail qui dénotent de ce que vous avez l’habitude de voir comme par exemple : f.dupont@entrepriseo.fun

3. Avant de cliquer sur un lien, survolez le avec votre souris ou inspectez le avec votre smartphone sans cliquer dessus !

En inspectant un lien via votre PC ou votre téléphone, vous vous apercevrez très rapidement s’il s’agit d’une adresse malveillante, tant cette dernière sera loin d’être semblable à une adresse URL qui soit sûre.

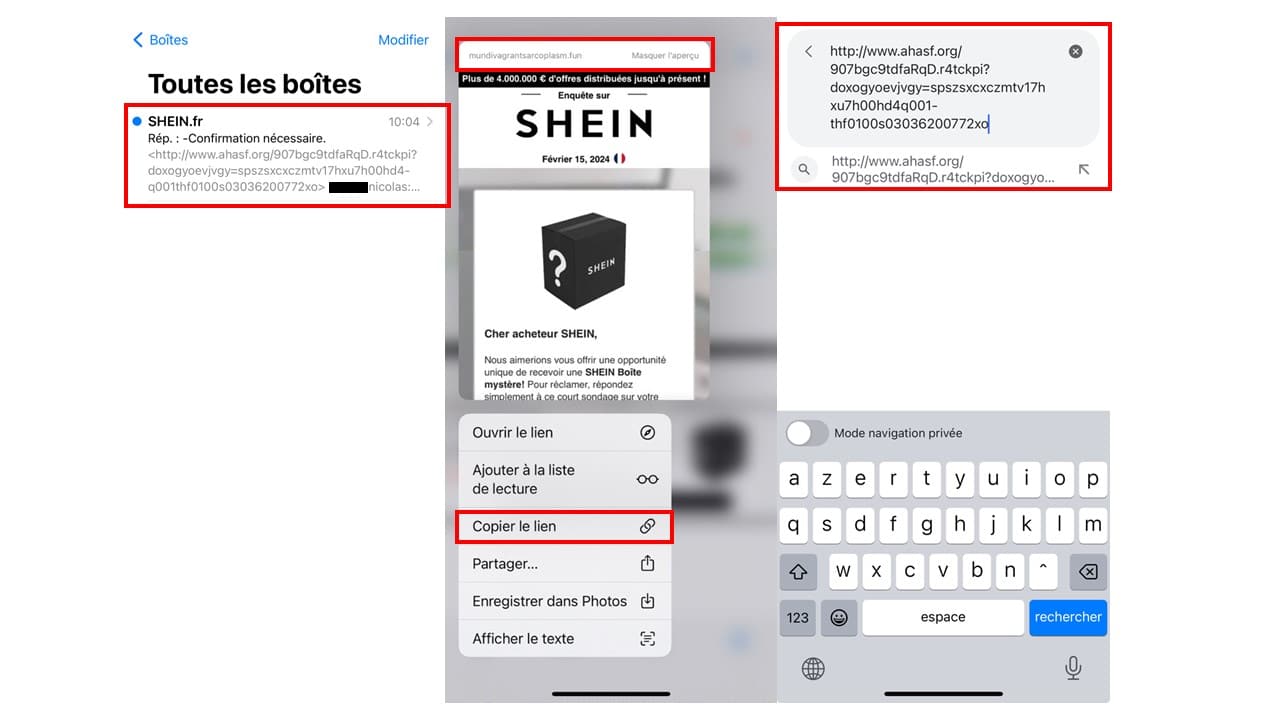

Pour reprendre l’exemple précédent, on pouvait déjà avoir un aperçu d’un lien étrange depuis la boîte de réception, avec un début d’URL en http, suivi d’un nom d’organisation étranger.

Sur le visuel qui suit (celui du milieu), il y a également une adresse suspecte écrite en petits caractères dont l’extension est .fun, qui ne correspond pas à l’univers de marque de SHEIN.fr.

Sur le bouton « Commencer l’enquête », vous pouvez avoir un aperçu du lien vers lequel on souhaite vous rediriger en survolant ce bouton avec votre souris, ou, en maintenant appuyé votre doigt sur ce bouton depuis votre mobile, comme dans cet exemple.

Vous pourrez alors copier cette adresse pour aller ensuite la coller dans votre moteur de recherche, pour vous donner une idée précise de sa construction, et de son authenticité.

Nous précisons une fois de plus que ce lien ne doit pas être cliqué, et donc, que vous ne devez pas cliquer sur « Entrée » pour obtenir un résultat de recherche, ce qui vous emmènerait sur le terrain d’un pirate informatique.

3. Vérifiez l’adresse du site qui s’affiche dans votre navigateur.

Par l’intermédiaire d’un e-mail falsifiant les chartes graphique et la structure des courriers de votre banque, de votre site préféré de prêt à porter ou de manière plus large, d’un tiers de confiance, vous vous retrouverez face à une information qui vous donnera envie de cliquer pour en savoir plus.

Ceci peut être motivé par la peur :

– payez votre amende sous 10 jours avant que celle-ci ne soit majorée

– régularisez votre trop perçu versé par la CAF, ou encore par FranceTravail (ex pôle-emploi)

– votre compte à été piraté, changez tout de suite votre mot de passe

Ceci peut être motivé par l’appât du gain :

– vous avez été tiré au sort, et vous êtes l’heureux gagnant d’un voyage à Bali !

– 150€ de reversez sur votre compte Fnac pour l’achat de votre console de jeux préférée !

– vous êtes sur le point de gagnez une palette entière de produits sur Temu pour seulement 1€ !

Ceci peut être motivé par la courte échéance pour agir :

– réglez votre amende sous 48h sous peine de poursuites,

– plus que quelques heures pour gagnez un vélo électrique en remplissant le questionnaire suivant.

Vous pouvez observer ici plusieurs techniques d’ingénierie sociale qui vous pousserons toujours à en savoir plus, et ce, par l’intermédiaire d’un lien qui vous renverra par la suite sur une interface quasi identique au site que vous avez pour habitude de consultez.

La finalité est toujours de vous manipuler et de vous soutirer de l’information confidentielle, personnelle ou bancaire.

Pour ne pas tomber dans le panneau, il y a une technique très simple qui consiste à vérifier le lien que l’on vous envoie soit :

– en le copiant et en le collant dans votre navigateur internet (sans lancer la recherche!) pour que vous vous rendiez compte de sa provenance réelle

– en utilisant un vérificateur de liens comme Urlvoid.com ou comme celui proposé par Google Transparency Report,

– via celui qui est intégré dans votre antivirus, comme par exemple ceux proposé par Norton SafeWeb et Karspersky Threat Intelligence Portal.

– ou enfin, par le téléchargement d’une API spécialement dédiée.

L’utilisation d’un VPN (Virtual Private Network pour réseau virtuel privé) vous confère également un niveau de sécurité supplémentaire dans l’usage de vos dispositifs électroniques ou de votre usage sur internet.

3.1. Vérifiez que vous êtes sur un site web sécurisé dont l’URL débute par https (et non pas par http)

Un site débutant par https dispose d’une sécurité supplémentaire qui permettent de chiffrer vos données, et de sécuriser les données échangées entre votre navigateur et le serveur du site en question. Pour résumer, votre connexion est plus sécurisée avec un site dont l’URL débute par https alors qu’elle ne l’est pas avec un site dont l’URL débute seulement par http.

Attention, les hackers savent aussi reproduire des liens en https !

Cette technique a elle seule ne suffit pas, il faut la compléter avec d’autres éléments de vérification de cette liste pour s’assurer pleinement de l’authenticité d’un lien.

3.2. Entrez manuellement l’adresse de votre site dans votre navigateur

L’autre façon la plus sûre pour s’assurer que vous consultez le bon site internet (avec le bon lien), c’est de taper vous-mêmes dans la barre de recherche de votre navigateur le nom du site vers lequel vous souhaitez être redirigé.

En procédant de cette manière, vous éliminerez alors de grandes probabilités de cliquer sur un lien malveillant, et de tomber sur un piège d’ingénierie sociale.

Exemple : à l’ouverture d’un e-mail, vous pourriez spontanément cliquer sur la mauvaise adresse e-mail pour vous rendre sur Amazon, en cliquant sur la première URL de notre exemple ci-dessous, plutôt que sur la deuxième qui est la bonne :

1- https://www.αmαzon.fr/

2- https://www.amazon.fr/

Faites très attention à la lecture, sur internet, le diable se cache vraiment dans les détails !

4. Scrutez les fautes de langage et les fautes d’orthographe

Les messages de phishing peuvent être bien écrits et il est parfois difficile à différencier le vrai du faux par une simple lecture. Mais il arrive souvent que ces e-mails soient truffés de fautes d’orthographe, de syntaxe et d’expression.

Les emojis par exemple, ne sont pas coutumes des sociétés de services, des fournisseurs d’énergie, de l’administration, surtout par e-mail et par SMS.

Si vous remarquez qu’un e-mail comporte des fautes d’orthographe et que les éléments de langage ne sont pas ceux que vous connaissez, alors il y a de fortes probabilités pour que ce courrier ne provienne pas d’une source sûre.

5. En cas de doute, contactez vous-mêmes l’organisme concerné

Il existe plusieurs types de phishing parmi lesquels l’e-mail est le plus utilisé par les pirates informatiques. Mais il vous faut connaître d’autres pratiques malveillantes qui en découlent comme le phishing par sms (appelé Smishing) ou encore le phishing par téléphone (appelé Vishing).

Comme pour le phishing par e-mail, ces techniques consistent à usurper l’identité d’un tiers de confiance pour vous faire réaliser une transaction.

Par SMS, le principe est le même que l’e-mail phishing mais sur mobile. On va par exemple vous faire parvenir un message dans lequel vous serez invité à cliquer sur un lien, ou, on va vous prévenir vous serez contacter prochainement par téléphone pour vous faire part d’une offre extraordinaire, ou pour vous annoncer qu’une menace pèse sur vous et que vous pourrez l’éradiquer avec l’aide de leur service.

La finalité est la même, mais le procédé est différent.

Pour vous assurer qu’un e-mail, qu’un SMS ou qu’un appel est authentique, contactez vous-mêmes l’organisme qui vous a contacté par le biais de vos contacts e-mails ou téléphoniques habituels. Ces derniers pourront alors vous garantir que le message que vous avez reçu est authentique ou ne l’est pas.

6. Utilisez des mots de passe complexes et différents pour chaque site et application

Il est courant qu’un utilisateur se perde entre ses nombreux mots de passe. Il y a ceux qui servent à se connecter sur son ordinateur, son adresse e-mail, son compte Ameli.fr, ses logins professionnels etc…

Alors, pourquoi faire compliquer quand on peut faire simple, et avoir le même mot de passe pour tous ces outils et appareils ?!

Pour se protéger contre le phishing, il vous faut avoir plusieurs mots de passes et même, un différent pour chaque appareil et pour chaque utilisation.

Mais il ne s’agit pas non plus de faire des mots de passe trop simples tels que : azerty, 0000, 0123, votre année de naissance ou encore, votre ville suivi de votre année de naissance.

Parce que ces mots de passe sont très faciles à trouver pour des cyberpirates, il vous faut des mots de passe robustes et qui respectent à minima 10 caractères, une lettre minuscule, une lettre majuscule, un chiffre et un caractère spécifique.

Mais si vous souhaitez trouver un mot de passe robuste par vous-même, vous pouvez aussi écrire une phrase toute entière, ou encore, un message de type SMS des années 90, quand les caractères étaient limités, et quand les SMS étaient encore payants !

Exemple de phrase / mot de passe : En1998,Zizouétaitleroi!

Exemple de SMS 90″/ mot de passe : iRGHT2p@k2lé (Hier, j’ai acheté deux packs de lait)

Pour aller plus loi, vous pouvez générer des mots de passes robustes via certains appareils électroniques comme vos smartphones, vos moteurs de recherches, ou encore avec des générateurs de mots de passe robustes en ligne tel que celui proposé par Avast Random Password Generator, ou encore, via un logiciel comme KeePass, qui vous donne la possibilité de stocker tous vos mots de passes et d’en générer dans une seule et même application.

6.1 Séparez vos usages personnels et professionnels.

N’utilisez pas les mêmes mots de passe chez vous et chez votre employeur.

Le lien à faire entre votre activité personnelle et professionnelle est très simple à faire pour un hacker et pour quiconque avec les réseaux sociaux professionnels. Or, si vous utilisez les mêmes mots de passe dans ces deux univers, vous serez vulnérable de part et d’autre si vous vous faites pirater ne serait-ce qu’une fois sur un de vos comptes personnels ou professionnel.

7. Vérifiez les dates et heures de dernière connexion à votre compte.

Certains sites et certaines applications permettent d’identifier les dates, lieux et heures des dernières connexions faites avec vote compte utilisateur. C’est le cas pour votre compte Google par exemple. En faisant l’état de vos dernières connexions, vous serez rapidement en mesure de voir s’il y a eut une connexion inhabituelle à votre compte.

Il vous est parfois possible d’activer une alerte e-mail pour chaque connexion faite sur vos comptes utilisateur, pour un suivi encore poussé.

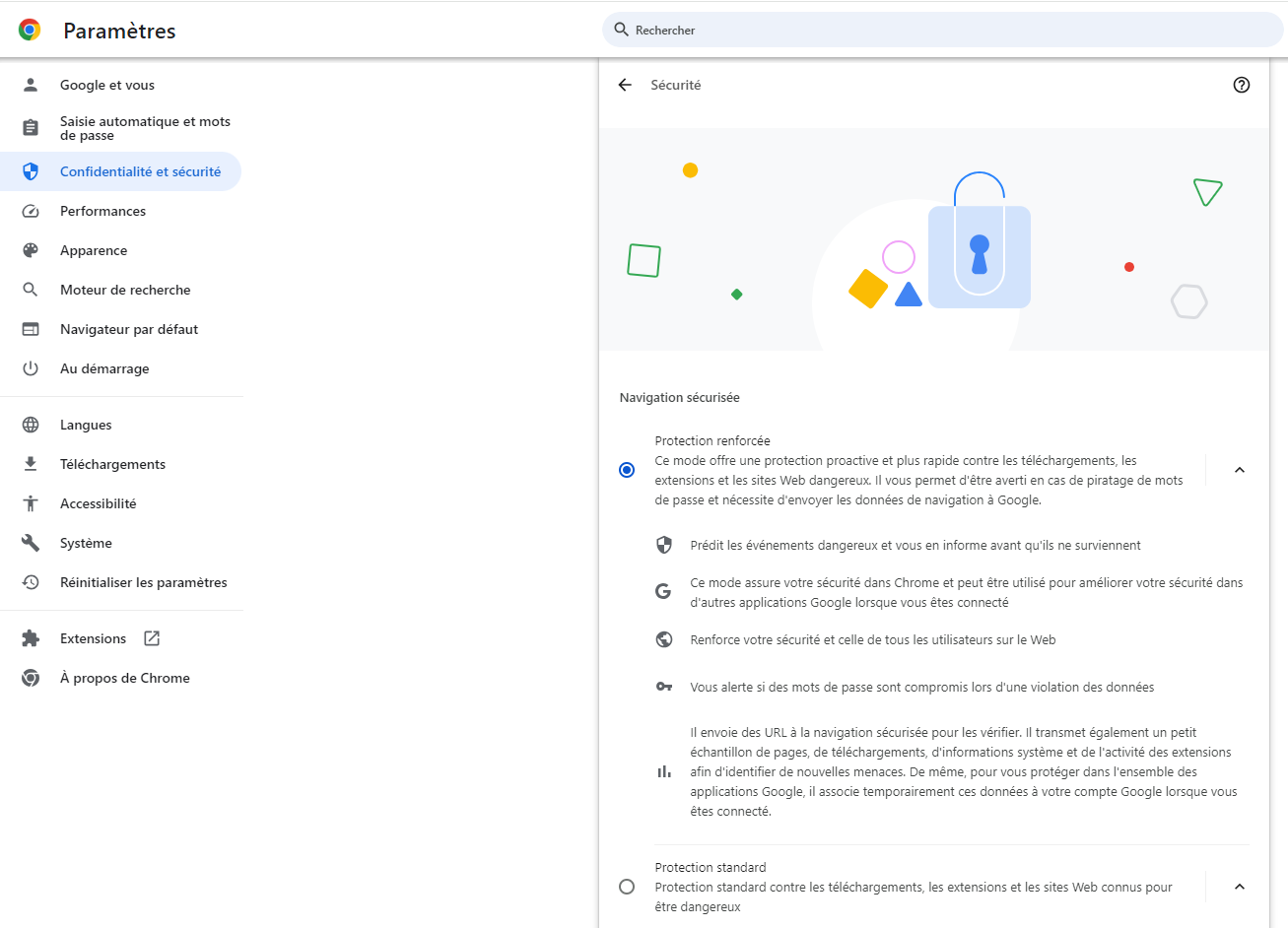

8. Utilisez le filtre contre le phishing de votre navigateur internet

Que vous utilisiez Google Chrome, Mozilla Firefox ou encore Internet Explorer, il vous est possible de renforcer la sécurité de votre navigation sur internet. Dans les paramètres de votre navigateur, vous trouverez alors une partie dédiée aux réglages de votre sécurité, afin de filtrer les liens non sécurisés, et donc des phishings.

Spontanément, nous ne pensons pas forcément à nous protéger avec les outils dont on dispose, pensant que ces outils sont déjà sûrs et garantissent un niveau de protection à la hauteur de la confiance qu’on lui voue, et pourtant, sans qu’on le sache, nous propres outils peuvent nous protéger un peu mieux (et gratuitement).

9. Installez un logiciel anti-spam

Pour vous protéger des e-mail de phishing, utilisez un logiciel anti-spam pour identifier les e-mails de phishing et les classer directement dans vos courriers indésirables. Ceci à pour but de ne pas vous exposer, et de limiter au maximum le risque de clic ou d’ouverture d’un e-mail frauduleux. En faisant ce tri, un logiciel antispam peut donc vous éviter d’ouvrir des liens malveillants, d’être exposé à des virus ou même à télécharger par inadvertance des logiciels malveillants.

10. Téléchargez vos applications uniquement sur des sites officiels

Le fait d’entrer sur un site malveillant vous expose de fait à des intrusions dans vos appareils ou dans vos applications. Evitez vous des téléchargements infectés par des malwares (logiciels malveillants) et du spaming malveillant en ne vous exposant pas sur des plateformes non sécurisées ou non officielles.

11. Évitez les réseaux Wi-Fi publics ou inconnus

Dans un contexte professionnel et personnel, se connecter à un réseau Wi-Fi public vous expose considérablement à une intrusion dans vos systèmes informatisés et dans vos appareils connectés.

Entendez par Wi-Fi public, un réseau Wi-Fi ouvert à tous, et donc, à de potentiels malfaiteurs. En se connectant à un réseau Wi-Fi public, il y a de fortes probabilités pour que vous ayez à entrer certaines informations et que vous ayez à cliquer sur des liens pour vous connecter. C’est la porte d’entrée à du phishing, mais pas seulement.

Par exemple, certains pirates peuvent intégrer dans ces liens un malware ou un logiciel espion (Spyware) qui se télécharge directement dans votre appareil. Si vous vous connectez à votre banque, ou si vous utilisez vos réseaux sociaux, ces accès pourraient alors être corrompus et enregistrés dans un logiciel piloté par un tiers malveillant.

Optez pour votre réseau mobile 4G ou 5G tant que possible plutôt que de vous connecter sur un réseau public et ouvert !

12. L’information, la sensibilisation ou la formation face aux risques du net

Si vous êtes déjà sensibilisé aux risques du net, vous aurez forcément moins de chance de tomber les pièges courants tels que le phishing par exemple. Par contre, si vous n’avez jamais entendu parlé de ces pratiques frauduleuses, alors vous aurez de grande chance de vous faire avoir par ce que l’on appelle l’ingénierie sociale. Les pirates informatiques redoublent d’imagination pour vous mettre en confiance et pour vous faire dévoiler vous-mêmes des informations personnelles telles que vos accès et mots de passe, vos pièces d’identité, ou encore vos données bancaires.

En entreprise comme à la maison, il est de plus en plus urgent de connaître à la fois les bonnes pratiques pour sécuriser ses appareils et son expérience sur le net.

Pour vous sensibiliser aux menaces du net et à ses bonnes pratiques, rapprochez vous de votre employeur pour lui demander des informations à ce sujet. Probablement qu’un service de DSI (Direction des Systèmes Informatisés) aura une documentation à vous partager, ou pourra faire des workshops en interne pour vous former aux fondamentaux de la sécurité numérique.

Autrement, il vous est toujours possible de formuler une demande de formation pour bénéficier de l’expertise d’une entité extérieure à celle de votre organisation.

Chez Numeryx plusieurs solutions comme des campagnes de sensibilisation voire de formation pour les entreprises qui souhaitent faire de leurs employés des premiers remparts contre les menaces extérieures plutôt que des portes d’entrée.

Vous pourrez retrouver nos références clients ainsi que nos formations en cybersécurité sur notre site internet et sur celui de notre organisme de formation Numeryx Université.

13. Consultez la plateforme Cybermalveillance.gouv.fr

La plateforme Cybermalveillance.gouv.fr permet à tout internaute de s’informer de manière continue sur les bonnes pratiques à avoir pour la sécurité numérique du grand public, et des entreprises, par de divers canaux de communication comme sur les réseaux sociaux.

En tant que prestataire référencé par Cybermalveillance.gouv.fr, Numeryx vous informe et vous donne des conseils pour vous protéger et pour (ré)agir face à tous types d’attaques et d’arnaques en ligne.

Cet article pour vous protéger face au phishing vous a intéressé et vous souhaitez connaître des astuces pour pouvoir les déjouer ?

Lisez aussi notre article :