Avant de proposer une réponse à cette question qui circule ces derniers temps dans le monde de la cybersécurité, nous devons avoir une idée sur l’origine de cette question et sur ce que le SIEM et le SOAR peuvent offrir au SOC et au service de la gestion de menaces et des vulnérabilités.

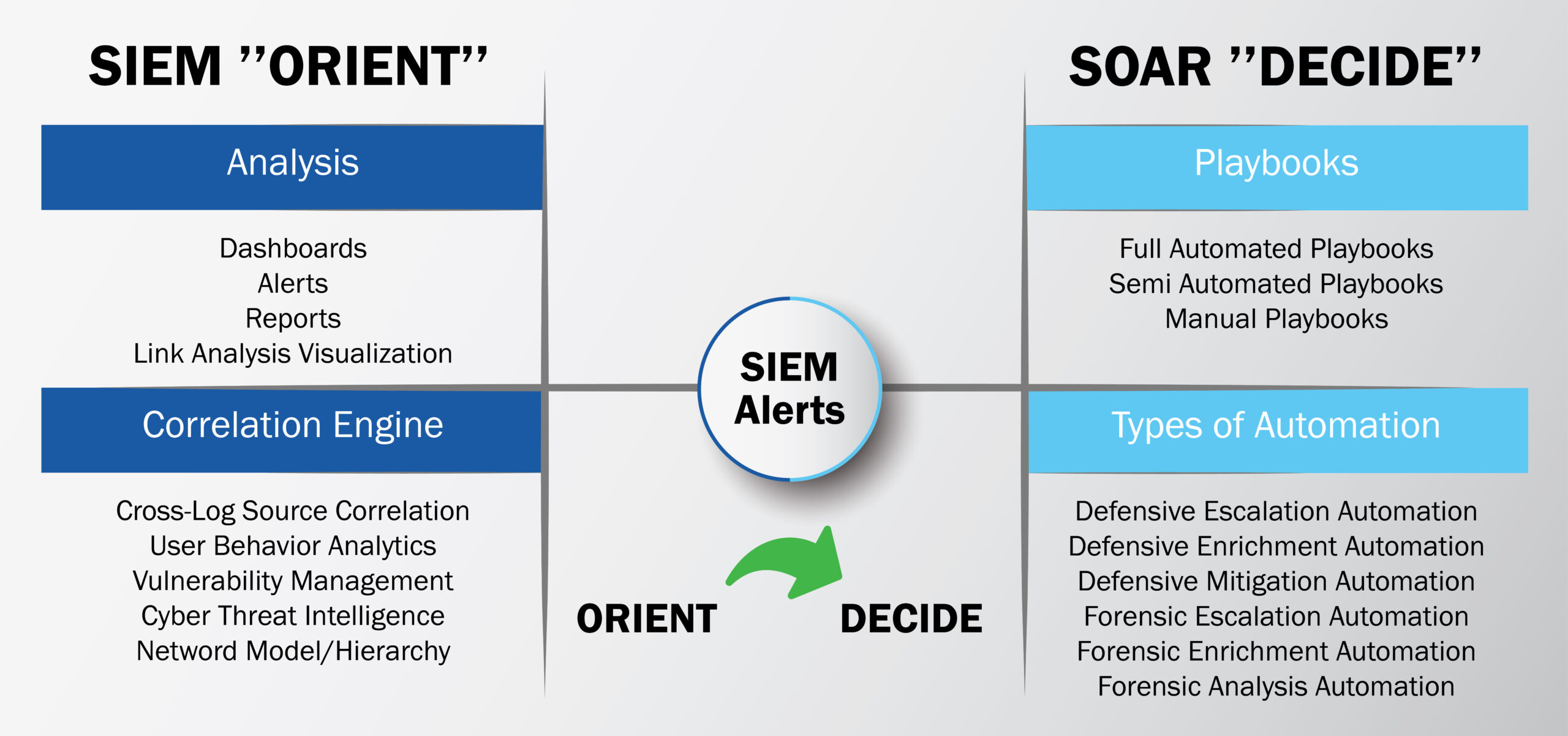

SIEM, la fenêtre du SOC

Le SIEM ou Security Information and Event Management est un outil primordial au sein de chaque centre de sécurité. Cet outil permet aux équipes de sécurité de pouvoir lire, comprendre et interpréter le nombre incalculable de logs reçus par tous les équipements du SI, log firewall, postes de travail, applications etc…

Le SIEM permet aussi la création de scenarii et d’alertes basées sur la corrélation des données reçues des différents équipements de l’entreprise.

Pour expliquer un peu plus ce qu’un SIEM peut offrir nous allons voir un use-case que nous pouvons trouver dans n’importe quelle entreprise.

Supposons qu’un mail malveillant a trouvé son chemin vers la boite d’un utilisateur qui, malheureusement, a cliqué sur le lien ou la pièce jointe contenus dans le mail, chose qui a causé le déclenchement de toute une procédure de contamination du poste et du réseau.

En collectant les logs des serveurs de mailing, des nodes réseau, des postes de travail et des Active directory on peut voir que l’attaquant essaie de contacter un serveur externe (log du poste de travail) après téléchargement, le malware tente de créer un compte utilisateur sur active directory (log AD) en utilisant ce compte et le compte de la victime, l’utilisateur essaie de gagner l’accès à d’autres postes de travail en utilisant des failles connues (log poste de travail).

En utilisant l’ensemble de ces logs et l’ensemble des informations, le SIEM va créer une sorte de chemin ou chaîne d’attaque, en suivant les traces, les dates, les actions ; les équipes de sécurité dans le SOC connaîtront rapidement et facilement le premier point d’entrée et les services impactés pour pouvoir remédier et arrêter l’infection et l’attaque en cours.

Cependant, malgré tous ses succès, le SIEM présente plusieurs faiblesses, dont la difficulté et la complexité de l’aspect scalabilité mais aussi le nombre de faux positifs qui demandent un temps énorme de traitement sachant que les logs ne s’arrêtent jamais et que la détection dans un SOC se fait 24 heures sur 24 ,7 jours/7 et 365 jours par an. Mais aussi, il nécessite une équipe très bien formée pour pouvoir gérer tout cela.

Le SOAR, un atout majeur pour le SOC en termes de gain de temps

En tant qu’ensemble de logiciels et d’outils, le SOAR (Security Orchestration, Automation and Response) quant à lui permet de détecter et de faire des actions sur les incidents de bas niveau mais aussi d’ajouter des couches de gestion des vulnérabilités et des menaces possibles. Il permet aussi d’orchestrer et d’automatiser ces tâches pour gagner en temps. Ainsi, en plus d’alerter notamment le CSIRT, le SOAR ajoutera automatiquement des règles de blocage au niveau du firewall, créera des tickets d’incident qu’il enverra aux équipes concernées.

Si on reprend l’exemple du SOC, le SOAR permettra même de déconnecter le poste de travail qui a ouvert la pièce jointe de bloquer temporairement le compte AD créé par l’attaquant et enverra les alertes à toutes les parties concernées. Avec une bonne configuration et adaptation, le SOAR permettra de minimiser les dégâts et de faire gagner un temps précieux aux ingénieurs du SOC.

C’est ce qui explique que plusieurs experts en sécurité pensent que le SOAR vient répondre aux questions que le SIEM laisse sans réponse.

Et pourquoi pas une complémentarité entre les deux ?

On observe dans les SOC les plus avancés que le SOAR et le SIEM travaillent en parfaite complémentarité, bien que plusieurs avis vont vers le fait que le SOAR remplace entièrement le SIEM.

Nous constatons malgré tout, que les SIEM s’améliorent au fil du temps et ajoutent des fonctionnalités next-gen pour pouvoir mieux aider les experts en sécurité à bien gérer les challenges de la cybersécurité.

Après plusieurs comparaisons, nous pensons que le SIEM ne sera pas remplacé par le SOAR mais au contraire, comme tout bon produit, le SIEM sera ouvert à la coopération avec des SOAR pour la création d’une solution complète et prête à faire face aux défis du futur. Le mix entre les deux pourra augmenter l’efficacité du SOC.