Des problèmes d’une valeur de millions de dollars – Spoiler : ce n’est même pas un problème.

« Contes de fées pour adultes : du garçon qui criait au loup pour alerter la fatigue »

Il était une fois un jeune berger, lassé de sa vie monotone dans les pâturages, qui décida de s’amuser en faisant semblant qu’un loup attaquait son troupeau. Il courut au village en criant : « Au loup ! Au loup ! » Les villageois se précipitèrent à son secours, mais ils découvrirent qu’il s’agissait d’une fausse alerte et que le garçon se moquait d’eux. Quelques jours plus tard, il répéta la blague, avec le même résultat.

Mais un soir, un vrai loup attaqua les moutons. Le garçon courut au village en criant désespérément à l’aide, mais les villageois, pensant qu’il s’agissait d’une autre blague, l’ignorèrent. Malheureusement, le loup tua de nombreux moutons du garçon, et il n’y eut personne pour l’aider.

Cette histoire, que l’on retrouve dans de nombreuses cultures, enseigne non seulement les conséquences du mensonge, mais illustre également le concept de faux positifs et la fatigue d’alerte qu’ils provoquent. Contrairement aux farces du garçon, les faux positifs en matière de sécurité résultent d’un manque d’informations détaillées ou de confirmations suffisantes.

Les dangers des faux positifs dans les industries modernes

De la finance à la sécurité informatique, presque tous les secteurs sont confrontés à des faux positifs. Ces alertes erronées entraînent des dommages financiers et une atteinte à la réputation des entreprises, qui perdent des dizaines de milliers d’heures de travail chaque année.

Beaucoup pensent qu’il est difficile de s’attaquer aux faux positifs. C’est le cas si l’on ne comprend pas correctement les systèmes ciblés ou sous-jacents, les anomalies ou les tentatives malveillantes. Les faux positifs entravent non seulement l’amélioration des rapports de vulnérabilité et des rapports d’incidents, mais perturbent également les opérations légitimes, les interactions réelles avec les clients et les transactions valides.

Origines et implications des faux positifs

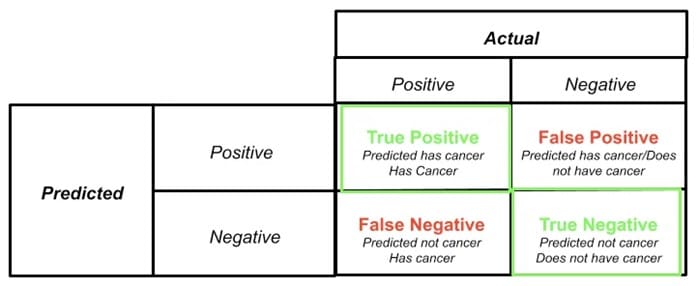

Les termes « faux positifs », « vrais positifs », « faux négatifs » et « vrais négatifs » proviennent des tests d’hypothèses statistiques et de la classification binaire, couramment utilisés dans des domaines tels que la médecine, les statistiques et les opérations de sécurité. Dans le contexte de l’apprentissage automatique , ces termes évaluent la précision des tests et des décisions. Nous nous concentrerons ici sur leur importance dans la sécurité de l’information et la réponse aux incidents .

Comprendre les termes clés

- True Positive (TP) : Vrai positif ce terme fait référence à une prédiction ou un résultat positif correct. Lorsque votre outil d’analyse signale une vulnérabilité d’injection SQL et que vous ou l’outil lui-même pouvez confirmer que le résultat est réel et que la vulnérabilité existe, ce résultat peut être classé comme un vrai positif.

Vous ou l’outil/service de sécurité que vous avez utilisé signalez quelque chose, et cette vulnérabilité est effectivement présente. Vous vous demandez peut-être ce que signifie « tant que je peux confirmer… ». Ici, le problème se pose : il faut beaucoup de ressources humaines ou de capacités techniques de la part de l’outil pour confirmer l’existence de la vulnérabilité.

Une formule ou une hypothèse intelligente peut être appliquée dans ce domaine : s’il existe une vulnérabilité, elle doit être exploitable. Si ce n’est pas le cas, ce n’est probablement pas une vulnérabilité

Cela vous rappelle-t-il Aristote ? Vous avez raison ! Ce sont des règles logiques très basiques de l’intelligence humaine. Parfois, les humains peuvent être confus.

Pour un processus logique aussi basique, pourquoi de nombreux outils et services échouent-ils ? La réponse est simple : pour parvenir à cette conclusion en tant qu’humain, il faut y consacrer du temps (c’est précisément l’un des problèmes), et les outils et services doivent très bien connaître le fonctionnement interne des systèmes.

- Vrai négatif (Vrai négatif) : un vrai négatif représente une prédiction ou un résultat négatif correct. Il indique l’identification correcte de l’absence d’une relation ou d’une condition qui n’est vraiment pas présente dans les données.

Par exemple, si vous ou un outil ou un service que vous avez utilisé, après un contrôle de sécurité, n’avez pas trouvé de vulnérabilité d’injection SQL sur le site Web, et que le site Web ne présente effectivement pas ce problème, cette constatation peut être considérée comme un vrai négatif. Vous avez évalué un système avec une note négative pour l’existence d’une vulnérabilité, et elle est exacte. - Faux positif (FP) : un faux positif se produit lorsqu’un test indique à tort la présence d’une condition qui n’est en réalité pas présente ; lorsque le test donne à tort un résultat positif. Rappelons notre premier exemple : vous ou l’outil/service que vous avez utilisé avez signalé une vulnérabilité d’injection SQL sur votre site Web. En réalité, ce n’est pas vrai.

Pour augmenter la gravité de l’exemple, disons que votre site Web n’a pas de connexion à une base de données ou que la base de données derrière l’application n’est pas une base de données relationnelle. Vous pouvez facilement signaler ce résultat comme un faux positif. En gros, nous disons que le résultat est faux. - Faux négatif (FN) : un faux négatif est un résultat de test qui indique à tort l’absence d’une condition qui existe réellement. Bien que les faux positifs puissent prendre du temps, être fatigants et ennuyeux, les faux négatifs peuvent être très risqués et dévastateurs. Imaginons que vous demandiez à votre équipe de sécurité d’analyser votre nouveau service Web à la recherche de vulnérabilités d’injection SQL.

Après un certain temps, le membre du personnel revient vers vous et vous dit qu’il a fait de son mieux mais n’a trouvé aucune vulnérabilité d’injection SQL dans votre service Web. Cependant, s’il en existe réellement une, marquer une découverte comme « Non trouvée » ou négative peut être trompeur. Cette situation peut être classée comme un faux négatif. Encore une fois, bien que les faux positifs nécessitent beaucoup de ressources, de temps et de patience, les faux négatifs ou le marquage d’un système comme sain alors qu’une vulnérabilité existe peuvent être très dangereux.

Les vrais dommages causés par les faux positifs

Les faux positifs peuvent être extrêmement coûteux pour les organisations. Les enquêtes sur les faux positifs peuvent nécessiter près de 10 000 heures de travail par an, pour un coût d’environ 500 000 dollars

L’impact de cette fraude va au-delà de la sécurité des informations. Dans le commerce électronique, les faux positifs, ou faux refus, représentent une perte de revenus de 443 milliards de dollars par an , ce qui dépasse de loin les coûts réels de la fraude à la carte de crédit. Le blocage incorrect de transactions légitimes peut potentiellement coûter aux entreprises jusqu’à 386 milliards de dollars par an.

De plus, les faux positifs nuisent à la réputation de l’entreprise. Ils entraînent de mauvaises expériences client, avec des clients légitimes refoulés ou des transactions bloquées. Cela peut entraîner une perte de clientèle, 38 % des consommateurs déclarant qu’ils changeraient de commerçant après un faux refus .

Atténuer les faux positifs : l’approche de l’équipe cybersécurité

Les faux positifs dans les alertes de sécurité constituent un défi majeur pour les analystes de sécurité

Des explications détaillées des étapes à suivre pour traiter les FP sont les suivantes :

- Intégration avec Threat Intelligence : Intégration aux solutions SIEM (Security Information and Event Management), qui collectent des journaux et des données à partir de diverses sources sur le réseau. Cette intégration améliore les capacités SIEM en fournissant des informations contextuelles sur les menaces potentielles, permettant aux analystes de comprendre les tactiques, techniques et procédures (TTP) des attaquants. Cela réduit les faux positifs et aide les analystes à se concentrer sur les incidents critiques.

- Approche de notation pilotée par l’utilisateur : hiérarchiser les alertes en fonction de leur gravité et de leur pertinence, en attribuant des scores pour garantir que les analystes se concentrent sur les menaces les plus importantes, réduisant ainsi le bruit des faux positifs.

- Validation et liste blanche : valider les indicateurs de compromission (IoC) et les compare à une liste blanche. Avec plus de 43 millions de politiques de liste blanche, filtrer les entités connues comme étant bénignes, évitant ainsi les faux positifs. Les analystes peuvent également vérifier le statut de la liste blanche de n’importe quelle adresse IP, hachage ou domaine.

En mettant en œuvre ces mesures, on réduit efficacement l’occurrence de faux positifs, permettant ainsi aux équipes de sécurité de fonctionner plus efficacement et de se concentrer sur les véritables menaces.